Por que o reconhecimento automatizado exige atenção imediata

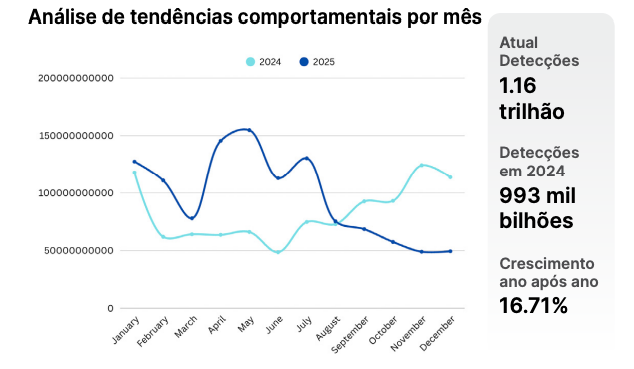

O reconhecimento automatizado já é a etapa mais ativa do cibercrime. Antes do ataque, os invasores mapeiam serviços expostos, portas abertas e versões vulneráveis. Conforme as telemetrias observadas, o volume atual alcança 1,16 trilhãode detecções, enquanto 2024 registrou 993 bilhões, resultando em crescimento anual de 16,71%. Portanto, qualquer novo ativo publicado — um subdomínio, um microserviço, um PBX ou um gateway de IoT — entra no radar em minutos.

Na prática, SIP/VoIP concentra a maior parte das verificações, próximo de 50%. Assim, configurações fracas podem facilitar fraude de chamadas, exposição de ramais e movimento lateral. Em paralelo, OT/ICS também aparece nas telemetrias; Modbus/TCP surge em uma parcela menor, cerca de 1,6%, porém o risco operacional é elevado. Desse modo, setores como telecomunicações e financeiro, além de ambientes industriais, permanecem em destaque.

As ferramentas observadas são conhecidas do mercado e, inclusive, legítimas para defesa. SIPVicious costuma aparecer em varreduras de telefonia. Nmap e Qualys ajudam a identificar serviços e versões, enquanto Nessus e OpenVASbuscam CVEs exploráveis. Contudo, quando suas pegadas surgem nos logs, elas revelam reconhecimento automatizadoem andamento; por isso, ignorá-las significa ceder vantagem.

Da visibilidade à ação: como reduzir exposição

Primeiro, mantenha um inventário vivo do que está público. Em seguida, aplique higiene de exposição: menos portas, banners de versão ocultos, TLS robusto e rate limiting. No VoIP, fortaleça autenticação de ramais, refine regras de discagem e habilite inspeção/IPS nos NGFW, monitorando toll fraud. Já em OT/ICS, segmente por zonas, crie uma DMZ entre IT e OT e restrinja protocolos por allow-list. Assim, você reduz a superfície explorável sem perder agilidade.

Além disso, a gestão de vulnerabilidades deve priorizar o que está exposto externamente e com exploração ativa. Para isso, correlacione telemetria de reconhecimento automatizado com scanners e threat intel. Depois, centralize eventos em SIEM e orquestre respostas em SOAR, criando casos de uso para picos de varredura, fingerprinting e anomalias em SIP. Paralelamente, adote Zero Trust — MFA, acessos just-in-time e bastions — para reduzir confiança implícita.

Por fim, acompanhe indicadores que mostram progresso real: tempo para corrigir exposições, cobertura do inventário, resolução de CVEs exploráveis e públicas e queda sustentada nas varreduras após mudanças de controle. Em complemento, realize testes contínuos de superfície externa e exercícios de purple team para validar controles na prática.

Como a Fast Lane acelera sua maturidade

A Fast Lane transforma esse plano em resultados, unindo trilhas personalizadas e laboratórios práticos. Em parceria com Cisco, Splunk e Google, capacitamos times em operação de NGFW/IPS, segmentação, casos de uso em SIEM e automação de resposta. Dessa forma, conectamos conhecimento a desempenho.

Crédito do gráfico e conteúdo: Relatório Global de Ameaças 2025 Fortinet.